2021年頻發(fā)的網(wǎng)絡(luò)安全事件里

如果讓你從中挑出一個(gè)

關(guān)鍵詞

你會(huì)選什么?

$贖金$

一定是屢破紀(jì)錄的贖金吧

但小編想說

除了勒索事件外

還有一種安全事件

其惡劣性質(zhì)

絲毫不亞于千萬贖金

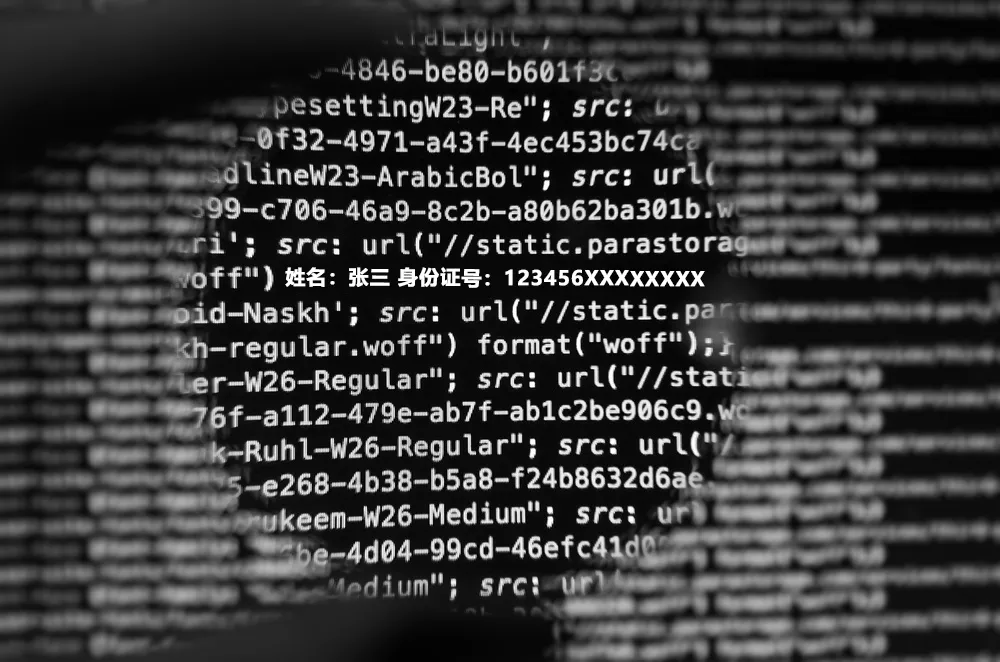

2021年,我們被屢破記錄的贖金驚掉下巴,但不要忘了,數(shù)據(jù)泄露事情更值得警惕。他們攻破企業(yè)網(wǎng)絡(luò)防線,盜取機(jī)密信息,但不同點(diǎn)在于,他們不直接對(duì)企業(yè)進(jìn)行勒索,而是希望悄無聲息,不被企業(yè)發(fā)現(xiàn)。

當(dāng)這些信息在地下黑市出售時(shí),你的電話、地址、甚至興趣愛好等,就成了明碼標(biāo)價(jià)的商品,在買家手里一覽無余。

接著,你的信息就被用于各種用途,輕則賬號(hào)被盜,重則偽造身份進(jìn)行借貸。在這類事件里,受害者不僅是企業(yè),更是每個(gè)用戶!

下面,我們就來回顧2021年發(fā)生的10大數(shù)據(jù)泄露事件。其中最大一次泄露事件,暴露了超過7000萬人的個(gè)人信息。

2021十大數(shù)據(jù)泄露事件

10. Neiman Marcus集團(tuán)

受影響人數(shù):435萬

奢侈品百貨連鎖店Neiman Marcus去年9月透露,未經(jīng)授權(quán)的一方于2020年5月獲取了與客戶在線帳戶相關(guān)的個(gè)人信息。

泄露的信息可能包括姓名和聯(lián)系方式、支付卡號(hào)、虛擬禮品卡號(hào)、以及與賬戶相關(guān)的用戶名、密碼等。

9. Infinity保險(xiǎn)公司

受影響人數(shù):572萬

Infinity公司去年3月透露,在2020年12月的兩天里, 其網(wǎng)絡(luò)服務(wù)器上的文件曾發(fā)生了短暫的、未經(jīng)授權(quán)的訪問。

Infinity對(duì)保存在被訪問服務(wù)器上的文件進(jìn)行了全面審查,發(fā)現(xiàn)文件中包含一些社會(huì)安全號(hào)碼或駕駛執(zhí)照號(hào)碼,其中包括公司現(xiàn)任或前任員工的個(gè)人信息。

8. Accellion技術(shù)公司

受影響人數(shù):676萬

2020年12月,黑客將舊版Accellion文件傳輸設(shè)備(FTA)產(chǎn)品中的多個(gè)零日漏洞鏈接在一起,從而竊取數(shù)據(jù)。

截至去年4月,已知至少有9家醫(yī)療機(jī)構(gòu)受到Accellion數(shù)據(jù)泄露事件的影響,其中包括斯坦福大學(xué)醫(yī)學(xué)院、邁阿密大學(xué)醫(yī)學(xué)院等。泄露的信息包括:姓名、出生日期、信用卡或銀行賬戶號(hào)碼、健康保險(xiǎn)號(hào)碼或與健康有關(guān)的信息。

7. Robinhood

受影響人數(shù):700萬

電子交易平臺(tái)Robinhood于去年11月8日披露,五天前,一個(gè)未經(jīng)授權(quán)的人通過電話冒充客戶支持員工,獲得了對(duì)客戶支持系統(tǒng)的訪問。Robinhood表示,黑客獲得了大約500萬人的電子郵件地址列表,以及另一組大約200萬人的全名。

6. Jefit健身應(yīng)用

受影響人數(shù):905萬

健身應(yīng)用Jefit在去年3月發(fā)現(xiàn)一個(gè)由安全漏洞導(dǎo)致的數(shù)據(jù)泄露,影響了2020年9月20日之前注冊(cè)的賬戶。攻擊者獲得了包括Jefit賬戶的用戶名、與該賬戶相關(guān)的電子郵件地址、加密的密碼、以及創(chuàng)建賬戶時(shí)的IP地址等訪問權(quán)限。

5. ClearVoiceResearch.com

受影響人數(shù):1570萬

ClearVoice在去年4月得知,一個(gè)用戶在網(wǎng)上發(fā)布了一個(gè)數(shù)據(jù)庫,其中包含2015年8月和9月參與調(diào)查的人的資料信息,并向公眾兜售這些信息。

ClearVoice公司說,這些數(shù)據(jù)集可能被不法分子濫用。此外,根據(jù)ClearVoice的說法,可獲得的信息可能被用來編制個(gè)人檔案,用于商業(yè)或政治背景。

4. ParkMobile

受影響人數(shù):2100萬

停車應(yīng)用ParkMobile在去年3月發(fā)現(xiàn)了一起網(wǎng)絡(luò)安全事件,該事件與公司使用的第三方軟件中的一個(gè)漏洞有關(guān)。該公司發(fā)現(xiàn)用戶的信息如車牌號(hào)、電子郵件、電話號(hào)碼等被訪問,郵寄地址也被部分獲取。

該公司還發(fā)現(xiàn),加密的密碼被獲取,但所幸黑客沒有讀取密碼所需的加密密鑰。

3. 某未知營銷數(shù)據(jù)庫

受影響人數(shù):3500萬

據(jù)Comparitech研究人員去年7月報(bào)道,一個(gè)神秘的營銷數(shù)據(jù)庫在沒有密碼的情況下暴露在網(wǎng)絡(luò)上,任何擁有互聯(lián)網(wǎng)連接的人都可以訪問該數(shù)據(jù)庫,其中包含約3500萬人的個(gè)人信息,包括姓名、聯(lián)系信息、家庭住址、以及從愛好和興趣到購物習(xí)慣和媒體消費(fèi)的大量信息。

Comparitech網(wǎng)絡(luò)安全研究團(tuán)隊(duì)于6月26日發(fā)現(xiàn)了該數(shù)據(jù)庫,用盡一切手段,但仍無法確定該數(shù)據(jù)庫的所有者。隨后該公司聯(lián)系了托管該數(shù)據(jù)庫服務(wù)器的AWS,要求將其刪除。

2. T-Mobile

受影響人數(shù):4780萬

電信公司T-Mobile去年8月17日證實(shí),其系統(tǒng)在3月18日遭受了網(wǎng)絡(luò)攻擊,數(shù)百萬客戶、前客戶和潛在客戶的數(shù)據(jù)被泄露。包括姓名、駕照、社會(huì)保險(xiǎn)號(hào)碼、出生日期、T-Mobile預(yù)付密碼、地址等。

1. OneMoreLead

受影響人數(shù):6300萬

一個(gè)研究團(tuán)隊(duì)在去年8月發(fā)現(xiàn),B2B營銷公司OneMoreLead在一個(gè)不安全的數(shù)據(jù)庫中存儲(chǔ)了至少6300萬人的私人數(shù)據(jù),該公司將該數(shù)據(jù)庫完全開放。據(jù)vpnMentor稱,姓名、電子郵件地址和工作場(chǎng)所信息直接暴露給任何擁有網(wǎng)絡(luò)瀏覽器的人。

該研究團(tuán)隊(duì)還在數(shù)據(jù)庫中發(fā)現(xiàn)許多警察局的電子郵件地址,這可能使黑客滲透到高級(jí)政府機(jī)構(gòu)。該團(tuán)隊(duì)說,政府和警察成員的私人數(shù)據(jù)是犯罪黑客的金礦,并可能導(dǎo)致重大的國家安全漏洞和對(duì)政府信任的破壞性損失。

數(shù)據(jù)泄露,個(gè)人和企業(yè)怎么辦

過去的幾年里,你在多少個(gè)網(wǎng)站注冊(cè)了賬號(hào),并填寫了個(gè)人信息?也許多到連你自己也記不清了。而當(dāng)某天某個(gè)網(wǎng)站數(shù)據(jù)泄露時(shí),它就成了隨時(shí)可能引爆的隱患。因此,對(duì)個(gè)人來說,如何防止數(shù)據(jù)泄露帶給自己的隱患?這里有2條建議:

1

定期更改密碼,并且不止有一個(gè)密碼

眾多數(shù)據(jù)泄露事件顯示,黑客獲取的通常是過去某個(gè)時(shí)間段的數(shù)據(jù),而如果你在該時(shí)間段后更新過數(shù)據(jù),那么對(duì)你造成的影響就會(huì)大大降低。因此,定期更改密碼可以在一定程度上防止自身賬號(hào)被黑客訪問。

同時(shí),不要對(duì)所有帳戶使用相同的密碼。否則一旦你在某個(gè)網(wǎng)站的信息泄露,黑客就能登入所有你注冊(cè)過的其他網(wǎng)站,俗稱“撞庫”。

2

開啟兩步驗(yàn)證

除了更改密碼外,盡可能開啟兩步驗(yàn)證(2FA)。通過雙因素身份驗(yàn)證,你的賬號(hào)需要輸入額外身份驗(yàn)證(如手機(jī)驗(yàn)證碼)才能訪問。這意味著即使黑客獲得了你的賬號(hào)和密碼,如果沒有通過第二層身份驗(yàn)證因素,他們也無法進(jìn)入你的帳戶。

另一方面,對(duì)于企業(yè)如何防止數(shù)據(jù)泄露,這里也有2個(gè)行之有效的建議:

1

氣隙系統(tǒng)

防止數(shù)據(jù)泄露,添加一層又一層的安全措施是不夠的,因?yàn)榘倜芙K有一疏,而且安全層級(jí)的增加又帶來復(fù)雜性和成本的挑戰(zhàn)。而氣隙系統(tǒng)已被證明是行之有效的方案,通過把重要數(shù)據(jù)簡(jiǎn)單地避開互聯(lián)網(wǎng),讓黑客難以觸及。

2

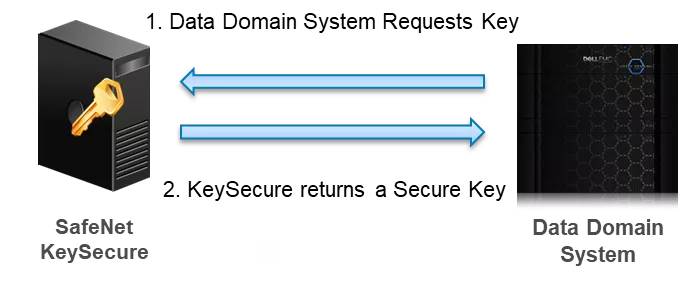

數(shù)據(jù)加密

與其被黑客加密數(shù)據(jù)勒索,不如先發(fā)制人。即使是精通網(wǎng)絡(luò)的黑客,面對(duì)加密的數(shù)據(jù)通常也會(huì)束手無策,從而難以確定數(shù)據(jù)價(jià)值。就如同上面10大數(shù)據(jù)泄露事件中的第4個(gè),雖然加密的密碼被黑客獲得,但所幸黑客沒有解密工具,從而減少了數(shù)據(jù)泄露造成的影響。

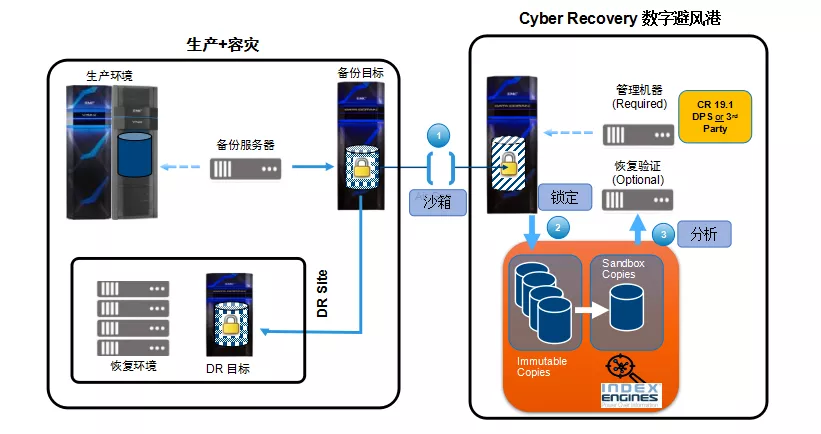

在這里,隆重向您介紹戴爾易安信Cyber Recovery數(shù)據(jù)避風(fēng)港解決方案。

Cyber Recovery解決方案由一對(duì)PowerProtect DD系統(tǒng)和Cyber Recovery管理主機(jī)組成。運(yùn)行在管理主機(jī)上的Cyber Recovery軟件通過啟用或禁用CR存儲(chǔ)區(qū)中Data Domain系統(tǒng)上的復(fù)制以太網(wǎng)接口,來控制從生產(chǎn)環(huán)境流向存儲(chǔ)區(qū)環(huán)境的數(shù)據(jù)流。

該方案通過Air Gap(氣隙)技術(shù),使得數(shù)據(jù)中心與Cyber Recovery之間的連接只有在數(shù)據(jù)復(fù)制期間連通,其他時(shí)間網(wǎng)絡(luò)自動(dòng)斷開,且所有的網(wǎng)絡(luò)訪問都是從Cyber Recovery單向發(fā)起訪問,最大限度地減少網(wǎng)絡(luò)攻擊入侵Cyber Recovery 的風(fēng)險(xiǎn)。

同時(shí),PowerProtect DD上的Encryption軟件選項(xiàng)可對(duì)存入DD的備份數(shù)據(jù)進(jìn)行實(shí)時(shí)加密。這樣,如果不事先進(jìn)行身份驗(yàn)證和解密,便無法在現(xiàn)有系統(tǒng)或任何其他環(huán)境訪問這些數(shù)據(jù),其采用標(biāo)準(zhǔn)的AES 128和256位密鑰,加密發(fā)生在文件系統(tǒng)下面,這樣可以保護(hù)用戶備份到DD里的數(shù)據(jù),避免在DD系統(tǒng)被盜或者存儲(chǔ)介質(zhì)在傳輸期間丟失時(shí)數(shù)據(jù)丟失風(fēng)險(xiǎn)。

就在過去的一年里,我們經(jīng)歷了有史以來最嚴(yán)峻的網(wǎng)絡(luò)安全挑戰(zhàn),隨著我們吸取經(jīng)驗(yàn)教訓(xùn),并加強(qiáng)防御,我們有理由希望2022年會(huì)成為更好的一年。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)